Dikenal juga dengan perbedaan atau interval, antara batas teratas dan terbawah dari suatu frekuensi gelombang transmisi dalam suatu kanal komunikasi. Satuan yang digunakan Hertz untuk sirkuit analog dan detik dalam satuan digital.

Jalur lebar analog diukur dalam unit Hertz (Hz) atau kitaran second. Jalur lebar digital pula merujuk kepada jumlah atau volume data yang dilewatkan melalui satu saluran komunikasi yang diukur dalam unit bit per second (bps) tanpa melibatkan gangguan.

Istilah lebar jalur (bandwith) sepatutnya tidak dikelirukan dengan istilah jalur (band), seperti pada telepon tanpa kabel, contohnya beroperasi pada jalur 800MMHz. Lebar jalur ialah ruang yang digunakan pada jalur tersebut. Dalam komunikasi tanpa wayar, ukuran atau lebar jalur salurannya memberi kesan kepada transmisi. Sejumlah data yang mengalir melalui satu saluran sempit mengambil masa yang lebih lama berbanding sejumlah data yang sama apabila mengalir menerusi satu saluran yang lebih lebar.

Jawabannya: Bandwidth dengan kecepatan itu berbeda.

Mari kita lihat sebagai berikut. Informasi dialirkan melalui berbagai media. Misalnya kita pilih kabel sebagai media. Sehingga informasi dialirkan melalui kabel tersebut. Karena informasi bisa dialirkan melalui kabel, kita bisa mengasumsikan kabel ini sebagai pipa tempat informasi disalurkan.

Nah, bandwidth seperti diungkapkan di atas adalah kemampuan maksimum dari pipa untuk mengalirkan data dalam waktu satu detik. Sedangkan kecepatan, adalah jarak yang ditempuh dari suatu satuan waktu, misalnya dalam satu detik.

Misalnya server anda terhubung melalui kabel telepon anda menghubungkan terhubung dengan modem ke Internet Service Provider (ISP) dengan bandwidth 56kbps. Semakin lebar bandwidth yang ada tentu data yang dilewatkan akan semakin besar.

Saluran ini dibagi menjadi dua, Narrowband (jalur sempit) dan Wideband (jalur lebar).

Lihat juga: Transmission, Digital data transmission, Full duplex, Half duplex, Narrowband, Parallel transmission, Simplex, Synchronous transmission, Wideband, dan broadband.

Pengertian lain dari Bandwidth (disebut juga Data Transfer atau Site Traffic) adalah data yang keluar+masuk/upload+download ke account anda.

Contoh: Ketika anda menerima/mengirim email, asumsikan besarnya email yang diterima/dikirim adalah 4 KB, berarti secara teori, untuk bandwidth 1.000 MB (1.000.000 KB) anda bisa *kirim* 250.000 email atau berbagai variasi antara kirim/terima, misalnya 100.000 kirim, 150.000 terima. Ini hanya contoh untuk penjelasan bandwidth, pada kenyataannya, data yang keluar masuk ke account bisa datang dari pengunjung (yang mendownload halaman website ke PC-nya), atau anda upload gambar/file ke account dan sebagainya.

Bandwidth/Site Traffic dihitung per bulan & bisa dilihat di cPanel.

Jika anda mengenal Telkom Speedy, Bandwidth ini cara kerjanya sama dengan Kuota di Telkom Speedy. Hanya saja yang menjadi acuan bagi perhitungan kuota Telkom Speedy adalah data yang keluar/masuk ke PC/Modem ADSL anda, sedangkan di hosting acuannya adalah data yang keluar/masuk ke account.

source : http://www.g-excess.com/id/arti-dan-pengertian-bandwidth.html

BANDWIDTH

Senin, 23 Mei 2011

Diposting oleh

DheaDedegg

di

01.02

0

komentar

![]()

UPD flood

Minggu, 22 Mei 2011

- Check for the application listening at that port; Periksa aplikasi mendengarkan di pelabuhan itu;

- See that no application listens at that port; Lihat tidak ada aplikasi yang mendengarkan di port tersebut;

- Reply with an ICMP Destination Unreachable packet. Balas dengan ICMP Destination Unreachable paket.

Diposting oleh

DheaDedegg

di

23.16

0

komentar

![]()

LAND Attack

c. Client menjawab dengan mengirim sebuah paket ACK (acknowledgement) kembali ke host. Dengan demikian, hubungan TCP/IP antara client dan host terbentuk dan transfer data bisa dilakukan.

Serangan ini dilakukan dengan menggunakan mesin lain yang disebut dengan zombie. Zombie adlah mesin server yang telah dikuasai sebelumnya oleh penyerang untuk menyerang mesin server target lain (hal ini bertujuan agar jejak yang berupa IP address di internet dapat ditutupi dengan menggunakan mesin zombie).

Serangan ini dilakukan dengan menggunakan mesin lain yang disebut dengan zombie. Zombie adlah mesin server yang telah dikuasai sebelumnya oleh penyerang untuk menyerang mesin server target lain (hal ini bertujuan agar jejak yang berupa IP address di internet dapat ditutupi dengan menggunakan mesin zombie). Dalam LAND attack, computer penyerang yang bertindak sebagai client akan mengirimkan sebuah paket SYN yang telah direkayasa (spoof) ke server yang menjadi target serangan. Paket tersebut berisi alamat asal dan nomor port asal yang sama persis dengan alamat dan nomor port tujuan. Hal ini menyebabkan infinite loop karena host sebenarnya mengirimkan paket SYN/ACK ke dirinya sendiri. Host akan menjadi sibuk dengan paket-paket yang datang secara bertubi-tubi dan banyak. Dengan demikin, client yang benar-benar sedang memanfaatkan host menjadi tidak dapat dilayani karena mesin sedang sibuk melayani paket-paket serangan tersebut. Oleh karena itun DoS sering disebut dengan SYN FLOOD. Namun, seiring perkembangan teknologi informasi, LAND attack sudah tidak efektif karena hamper semua system sudah terlindungi dari serangan tipe ini melalui paket filtering atau firewall.

Dalam LAND attack, computer penyerang yang bertindak sebagai client akan mengirimkan sebuah paket SYN yang telah direkayasa (spoof) ke server yang menjadi target serangan. Paket tersebut berisi alamat asal dan nomor port asal yang sama persis dengan alamat dan nomor port tujuan. Hal ini menyebabkan infinite loop karena host sebenarnya mengirimkan paket SYN/ACK ke dirinya sendiri. Host akan menjadi sibuk dengan paket-paket yang datang secara bertubi-tubi dan banyak. Dengan demikin, client yang benar-benar sedang memanfaatkan host menjadi tidak dapat dilayani karena mesin sedang sibuk melayani paket-paket serangan tersebut. Oleh karena itun DoS sering disebut dengan SYN FLOOD. Namun, seiring perkembangan teknologi informasi, LAND attack sudah tidak efektif karena hamper semua system sudah terlindungi dari serangan tipe ini melalui paket filtering atau firewall.

Diposting oleh

DheaDedegg

di

23.10

0

komentar

![]()

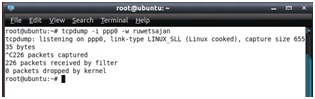

TCP dump

Diposting oleh

DheaDedegg

di

22.59

0

komentar

![]()

WIRESHARK

Seperti namanya, Wireshark mampu menangkap paket-paket data/informasi yang berseliweran dalam jaringan yang kita “intip”. Semua jenis paket informasi dalam berbagai format protokol pun akan dengan mudah ditangkap dan dianalisa. Karenanya tak jarang tool ini juga dapat dipakai untuk sniffing (memperoleh informasi penting spt password email atau account lain) dengan menangkap paket-paket yang berseliweran di dalam jaringan dan menganalisanya.

[/caption]

[/caption] [/caption]

[/caption]

Diposting oleh

DheaDedegg

di

22.45

0

komentar

![]()

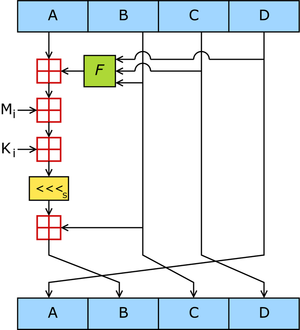

MD5

- MD5compress(I,X) = MD5compress(J,X)

[sunting] Efek nyata dari kriptoanalisis

[sunting] Pengujian Integritas

[sunting] Algoritma

menunjukkan operasi logikan XOR, AND, OR dan NOT.

menunjukkan operasi logikan XOR, AND, OR dan NOT.

Diposting oleh

DheaDedegg

di

22.42

0

komentar

![]()

SSL

SSL (Secure Socket Layer)

SSL adalah Protokol berlapis. Dalam tiap lapisannya, sebuah data terdiri dari panjang, deskripsi dan isi. SSL mengambil data untuk dikirimkan, dipecahkan kedalam blok-blok yang teratur, kemudian dikompres jika perlu, menerapkan MAC, dienkripsi, dan hasilnya dikirimkan. Di tempat tujuan, data didekripsi, verifikasi, dekompres, dan disusun kembali. Hasilnya dikirimkan ke klien di atasnya. (terjemahan bebas).SSL hanya mengenkripsikan data yang dikirim lewat http. Bagaimana SSL berjalan dapat digambarkan sebagai berikut :

- Pada saat koneksi mulai berjalan, klien dan server membuat dan mempertukarkan kunci rahasia, yang dipergunakan untuk mengenkripsi data yang akan dikomunikasikan. Meskipun sesi antara klien dan server diintip pihak lain, namun data yang terlihat sulit untuk dibaca karena sudah dienkripsi.

- SSL mendukung kriptografi public key, sehingga server dapat melakukan autentikasi dengan metode yang sudah dikenal umum seperti RSA dan Digital Signature Standard (DSS).

- SSL dapat melakukan verifikasi integritas sesi yang sedang berjalan dengan menggunakan algoritma digest seperti MD5 dan SHA. Hal ini menghindarkan pembajakan suatu sesi.

Diposting oleh

DheaDedegg

di

22.37

0

komentar

![]()

KEAMANAN JARINGAN

Keamanan Jaringan

- authentication: pemakai harus dapat membuktikan dirinya. Contoh: user dan password. Dalam jaringan UNPAR ditambahkan sumber akses (komputer yang digunakan) dengan asumsi bahwa pada satu saat satu orang hanya dapat/boleh bekerja dengan satu komputer yang sama.

- gateway: gerbang masuk menuju sistem dengan firewall

- attack: serangan terhadap sistem.

- authorization: pemakai diperbolehkan menggunakan pelayanan dan resource sesuai dengan haknya.

- monitoring: pengawasan terhadap jaringan

- Komunikasi terenkripsi: menggunakan enkripsi agar data tak dapat diintip

Gateway

- Penyaringan packet: hanya paket dari dan ke host, tcp, udp tertentu yang boleh berkomunikasi. Program melakukan pemeriksaan dan penyaringan sehingga hanya pelayanan yang diketahui dan benar yang boleh lewat.

- Gateway aplikasi: pengiriman dan penerimaan mail gateway untuk mempermudah pemeriksaan dan mengurangi beban jaringan.

Attack

Diposting oleh

DheaDedegg

di

22.30

0

komentar

![]()

VIRUS PADA KOMPUTER

Definisi/Pengertian Virus Komputer, Worm, Trojan, Spyware, Ciri Dan Teknik Infeksi Penularan

Fri, 29/08/2008 - 12:09am — godam641. Arti Definisi / Pengertian Virus Komputer

Virus komputer adalah suatu program komputer yang menduplikasi atau menggandakan diri dengan menyisipkan kopian atau salinan dirinya ke dalam media penyimpanan / dokumen serta ke dalam jaringan secara diam-diam tanpa sepengetahuan pengguna komputer tersebut. Efek dari virus komputer sangat beragam mulai dari hanya muncul pesan-pesan aneh hingga merusak komputer serta menghapus file atau dokumen kita.

2. Arti Definisi / Pengertian Varian Virus Worm, Trojan Dan Spyware

a. Worm

Worm adalah lubang keamanan atau celah kelemahan pada komputer kita yang memungkinkan komputer kita terinfeksi virus tanpa harus eksekusi suatu file yang umumnya terjadi pada jaringan.

b. Trojan

Trojan adalah sebuah program yang memungkinkan komputer kita dikontrol orang lain melalui jaringan atau internet.

c. Spyware

Spyware adalah aplikasi yang membocorkan data informasi kebiasaan atau perilaku pengguna dalam menggunakan komputer ke pihak luar tanpa kita sadari. Biasanya digunakan oleh pihak pemasang iklan.

Jika kita melihat kejanggalan pada media penyimpanan seperti file bernama aneh yang tidak pernah kita buat atau file bukan jenis aplikasi / application tetapi mengaku sebagai aplikasi maka jangan kita klik, kita buka atau kita jalankan agar virus komputer tersebut tidak menular ke komputer yang kita gunakan.

Tanda-Tanda/Ciri-Ciri Komputer Kita Terkena/Terinfeksi Virus Komputer :

- Komputer berjalan lambat dari normal

- Sering keluar pesan eror atau aneh-aneh

- Perubahan tampilan pada komputer

- Media penyimpanan seperti disket, flashdisk, dan sebagainya langsung mengkopi file aneh tanpa kita kopi ketika kita hubungkan ke komputer.

- Komputer suka restart sendiri atau crash ketika sedang berjalan.

- Suka muncul pesan atau tulisan aneh

- Komputer hang atau berhenti merespon kita.

- Harddisk tidak bisa diakses

- Printer dan perangkat lain tidak dapat dipakai walaupun tidak ada masalah hardware dan software driver.

- Sering ada menu atau kotak dialog yang error atau rusak.

- Hilangnya beberapa fungsi dasar komputer.

- Komputer berusaha menghubungkan diri dengan internet atau jaringan tanpa kita suruh.

- File yang kita simpan di komputer atau media penyimpanan hilang begitu saja atau disembunyikan virus. dan lain-lain...

Contoh bentuk media penyebaran virus komputer dari komputer yang satu ke komputer yang lain :

- Media Penyimpanan (disket, flashdisk, harddisk eksternal, zipdisk, cd, dvd, bluray disc, cartridge, dan lain sebagainya)

- Jaringan lan, wan, man, internet dan lain sebagainya.

- File attachment atau file lampiran pada email atau pesan elektronik lainnya.

- File software (piranti lunak) yang ditunggangi virus komputer.

Cara yang paling ampuh agar kita tidak terkena virus komputer adalah dengan cara menginstall program komputer yang orisinil atau asli bukan bajakan yang tidak ditunggangi virus dan kawan-kawan, tidak menghubungkan komputer dengan jaringan atau internet, serta tidak pernah membuka atau mengeksekusi file yang berasal dari komputer lain.

Tetapi cara seperti itu terlalu ekstrim dan kurang gaul dalam penggunaan komputer sehari-hari karena biasanya kita melakukan pertukaran data atau file dengan komputer lain baik berupa file pekerjaan, file gambar, file attachment, file musik, file video, dan lain sebagainya.

Jadi untuk menghindari komputer kita diinfeksi dan terserang virus maka kita harus waspada dalam berinteraksi dengan file dari komputer lain, file dari media penyimpanan dari orang lain, attachment email, pertukaran file jaringan, lubang keamanan komputer kita, dan lain-lain. Pasang antivirus yang bagus yang di update secara berkala serta program firewall untuk jaringan dan anti spyware dan adware untuk menanggulangi jenis gangguan komputer lain.

source : organisasi.org

Diposting oleh

DheaDedegg

di

22.21

0

komentar

![]()

JARINGAN

1. Local Area Network (LAN)

Local Area Network (LAN), merupakan jaringan milik pribadi di dalam sebuah gedung atau kampus yang berukuran sampai beberapa kilometer. LAN seringkali digunakan untuk menghubungkan komputer-komputer pribadi dan workstation dalam kantor suatu perusahaan atau pabrik-pabrik untuk memakai bersama sumberdaya (misalnya printer) dan saling bertukar informasi.

2. Metropolitan Area Network (MAN)

Metropolitan Area Network (MAN), pada dasarnya merupakan versi LAN yang berukuran lebih besar dan biasanya menggunakan teknologi yang sama dengan LAN. MAN dapat mencakup kantor-kantor perusahaan yang letaknya berdekatan atau juga sebuah kota dan dapat dimanfaatkan untuk keperluan pribadi (swasta) atau umum. MAN mampu menunjang data dan suara, bahkan dapat berhubungan dengan jaringan televisi kabel.

3. Wide Area Network (WAN)

Wide Area Network (WAN), jangkauannya mencakup daerah geografis yang luas, seringkali mencakup sebuah negara bahkan benua. WAN terdiri dari kumpulan mesin-mesin yang bertujuan untuk menjalankan program-program (aplikasi) pemakai.

4. Internet

Sebenarnya terdapat banyak jaringan didunia ini, seringkali menggunakan perangkat keras dan perangkat lunak yang berbeda-beda. Orang yang terhubung ke jaringan sering berharap untuk bisa berkomunikasi dengan orang lain yang terhubung ke jaringan lainnya. Keinginan seperti ini memerlukan hubungan antar jaringan yang seringkali tidak kampatibel dan berbeda. Biasanya untuk melakukan hal ini diperlukan sebuah mesin yang disebut gateway guna melakukan hubungan dan melaksanakan terjemahan yang diperlukan, baik perangkat keras maupun perangkat lunaknya. Kumpulan jaringan yang terinterkoneksi inilah yang disebut dengan internet.

5. Jaringan Tanpa Kabel

Jaringan tanpa kabel merupakan suatu solusi terhadap komunikasi yang tidak bisa dilakukan dengan jaringan yang menggunakan kabel. Misalnya orang yang ingin mendapat informasi atau melakukan komunikasi walaupun sedang berada diatas mobil atau pesawat terbang, maka mutlak jaringan tanpa kabel diperlukan karena koneksi kabel tidaklah mungkin dibuat di dalam mobil atau pesawat. Saat ini jaringan tanpa kabel sudah marak digunakan dengan memanfaatkan jasa satelit dan mampu memberikan kecepatan akses yang lebih cepat dibandingkan dengan jaringan yang menggunakan kabel.

MODEL OSI TCP/IP PROTOKOL TCP/IP NO. LAPISAN NAMA PROTOKOL KEGUNAAN 7 Aplikasi Aplikasi DNS (Domain Name Server) Data base nama domain mesin dan nomer IP FTP (File Transfer Protocol) Protokol untuk transfer file HTTP (HyperText Transfer Protocol) Protokol untuk transfer file HTML dan Web MIME (Multipurpose Internet Mail Extention) Protokol untuk mengirim file binary dalam bentuk teks NNTP (Networ News Transfer Protocol) Protokol untuk menerima dan mengirim newsgroup POP (Post Office Protocol) Protokol untuk transfer berbagai server file DOS dan Windows 6 Presentasi SMTP (Simple Mail Transfer Protocol) Protokol untuk pertukaran mail SNMP (Simple Network Management Protocol) Protokol untuk manejemen jaringan Telnet Protokol untuk akses dari jarak jauh TFTP (Trivial FTP) Protokol untuk transfer file 5 Sessi NETBIOS (Network Basic Input Output System) BIOS jaringan standar RPC (Remote Procedure Call) Prosedur pemanggilan jarak jauh SOCKET Input Output untuk network jenis BSD-UNIX 4 Transport Transport TCP (Transmission Control Protocol) Protokol pertukaran data berorientasi (connection oriented) UDP (User Datagram Protocol) Protokol pertukaran data non-orientasi (connectionless) 3 Network Internet IP (Internet Protocol) Protokol untuk menetapkan routing RIP (Routing Information Protocol) Protokol untuk memilih routing ARP (Address Resolution Protocol) Protokol untuk mendapatkan informasi hardware dari nomer IP RARP (Reverse ARP) Protokol untuk mendapatkan informasi nomer IP dari hardware 2 Datalink LLC Network Interface PPP (Point to Point Protocol) Protokol untuk point ke point SLIP (Serial Line Internet Protocol) Protokol dengan menggunakan sambungan serial MAC 1 Fisik

IEEE802.1 Standarisasi interface lapisan atas HILI (High Level Interface) dan Data Link termasuk IEEE802.2 Standarisasi lapisan LLC IEEE802.3 Standarisasi lapisan MAC untuk CSMA/CD (10Base5, 10Base2, 10BaseT, dll.) IEEE802.4 Standarisasi lapisan MAC untuk Token Bus IEEE802.5 Standarisasi lapisan MAC untuk Token Ring IEEE802.6 Standarisasi lapisan MAC untuk MAN-DQDB (Metropolitan Area Network-Distributed IEEE802.7 Grup pendukung BTAG (Broadband Technical Advisory Group) pada LAN IEEE802.8 Grup pendukung FOTAG (Fiber Optic Technical Advisory Group.) IEEE802.9 Standarisasi ISDN (Integrated Services Digital Network) dan IS (Integrated Services ) LAN IEEE802.10 Standarisasi masalah pengamanan jaringan (LAN Security.) IEEE802.11 Standarisasi masalah wireless LAN dan CSMA/CD bersama IEEE802.3 IEEE802.12 Standarisasi masalah 100VG-AnyLAN IEEE802.14 Standarisasi masalah protocol CATV

Diposting oleh

DheaDedegg

di

22.06

0

komentar

![]()